ESXi è l’hypervisor di VMware vSphere. Richiede una licenza d’uso se utilizzato all’interno dell’ambiente vSphere, ma esiste anche in versione gratuita, specificamente pensata per quelle piccole realtà in cui sono sufficienti poche macchine virtuali operanti all’interno di singoli server, e che possono fare a meno dei servizi di vSphere che danno continuità di servizio e alta affidabilità. ESXi può essere installato su hard disk, su dispositivi USB, su schede di memoria SD, o direttamente su una LUN in una Storage Area Network. Ogni host ESXi, nella versione 5.1, supporta sino a 512 macchine virtuali, un massimo di 2048 CPU virtual, e sino a 2Tb di memoria RAM per host. Le CPU fisiche supportate sono quelle con architettura a 64bit e set di istruzioni LAHF e SAHF.

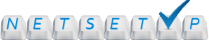

ESXi fornisce uno strato di virtualizzazione in grado di estrapolare risorse dal processore, dalla memoria, dallo storage e dalla rete dell’host fisico e rilasciarle a più macchine virtuali. In un’architettura ESXi, le applicazioni che girano sulle macchine virtuali accedono alla CPU, memoria, disco e interfaccia di rete senza accedere direttamente all’hardware sottostante. Lo strato di virtualizzazione è chiamato in modo più specifico VMkernel. Il VMkernel riceve le richieste di risorse delle macchine virtuali attraverso il virtual machine monitor (VMM) e le presenta all’hardware fisico. Il VMkernel è a 64 bit, supportato su processori Intel, Xeon e superiori, o AMD Opteron. Non sono supportati host con processori a 32-bit, mentre all’interno delle macchine virtuali sono supportati sia i sistemi operativi a 32-bit che 64-bit.

vSphere ESXi sostituisce la precedente architettura dell’hypervisor di VMware, chiamata ESX, un sistema operativo vero e proprio (basato su Linux Red Hat) che occupava memoria, spazio, risorse e doveva essere aggiornato di frequente, come qualsiasi distribuzione Linux o Windows. Il nuovo vSphere ESXi è privo della parte relativa al sistema operativo Linux Red Hat (la cosiddetta Service Console), e tutti gli agenti VMware sono eseguiti direttamente nel kernel (il VMkernel). Per quanto riguarda la sicurezza, è importante dire che il VMkernel è stato progettato per essere interamente dedicato al supporto delle machine virtuali, pertanto il suo interfacciamento con l’ambiente esterno è strettamente limitato alle API richieste per la gestione delle macchine virtuali. L’architettura di ESXi prevede, inoltre, le seguenti funzionalità aggiuntive per la protezione del VMkernel:

- Memory Hardening – il kernel, le applicazioni, e tutti gli elementi eseguibili quali driver e librerie, vengono caricati su indirizzi di memoria casuali e non prevedibili. In questo modo diventa molto difficile l’esecuzione di exploit della memoria da parte di codice dannoso. Questa funzionalità si affianca alle funzioni hardware No eXecute (NX) e eXecute Disable (XD) presenti rispettivamente nei processori AMD e Intel, che marcano le pagine di memoria come “data-only” per evitare l’esecuzione di codice dannoso o attacchi di buffer overflow.

- Kernel Module Integrity – prevede la firma digitale su moduli, applicazioni e driver caricati dal VMkernel, in modo da assicurarne integrità e autenticità.

- Trusted Platform Module (TPM) – è un elemento hardware che certifica i processi di avvio, e permette la memorizzazione sicura delle chiavi di crittografia e di protezione. TPM deve essere abilitato sul BIOS delle macchine host che supportano questa funzionalità.

In generale, i server fisici su cui è installato VMware ESXi sono chiamati host, mentre le macchine virtuali (VM, Virtual Machine) sono etichettate come guest.

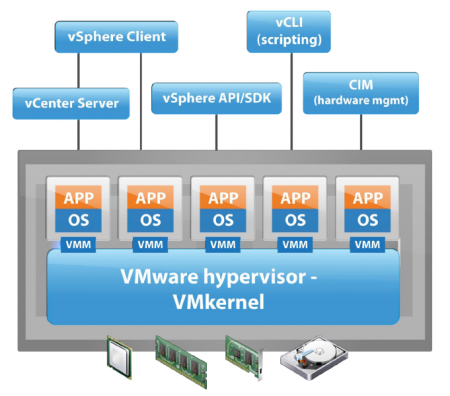

Il firewall integrato

L’interfaccia di gestione degli host ESXi è protetta da un firewall di tipo stateless. È dedicato alla protezione dei servizi che girano internamente agli host, e chiude qualsiasi accesso eccetto quelli esplicitamente autorizzati da un amministratore. Può essere configurato sia tramite vSphere Client sia da command line, direttamente dalla shell di ESXi.

Per configurarlo tramite vSphere Client, andare sul tab Configuration relativo all’host che si desidera configurare, quindi fare clic sulla voce Security Profile nel menu a sinistra. Nella finestra a destra, fare clic su “Properties” (sezione firewall).

L’accesso ad un servizio si imposta selezionando la relativa voce nella finestra delle proprietà e facendo clic su Firewall e/o su Options. Nella finestra di dialogo Firewall, è possibile specificare da quali reti sia possibile accedere al servizio. Nella finestra di dialogo Options, è possibile impostare la politica di avvio oppure eseguire operazioni manuali quali l’avvio, lo stop o il riavvio del servizio stesso.

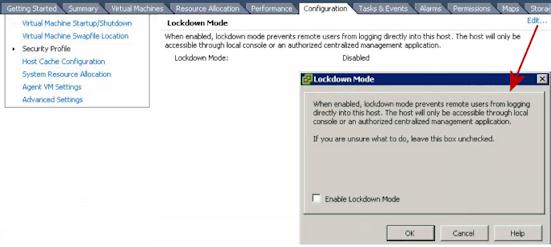

La modalità Lockdown

E’ una funzione che inibisce l’accesso diretto all’host ESXi. Con il Lockdown Mode abilitato, qualsiasi modifica sull’host deve essere eseguita tramite vCenter Server, con vSphere Client o vCLI. Tuttavia, anche con il Lockdown Mode abilitato, l’utente root potrà sempre accedere alla console (DCUI) dell’host. Per configurare la modalità Lockdown, tramite vSphere Client, andare sul tab Configuration, quindi fare clic sulla voce Security Profile nel menu a sinistra. Nella finestra a destra, fare clic su Edit (sezione Lockdown Mode) e spuntare la casella Enable Lockdown mode. La modalità Lockdown è disponibile solo per gli host ESXi inseriti nell’inventario di un vCenter Server.